在数字化浪潮席卷全球的今天,服务器操作系统的安全是企业生命线的基石。每一次系统启动,都可能是恶意软件入侵的窗口。为了应对这一挑战,TencentOS 安全团队持续深耕操作系统安全能力建设,现已全面支持安全启动(Secure Boot)功能,不仅成功为 TencentOS Server V4的引导程序获得了微软签名,更与国内领先的认证机构 CFCA 达成合作,为用户提供双轨并行、“开箱即用”的安全启动保障,构筑起坚不可摧的安全防线。

携手CFCA,建设国产化安全启动生态

TencentOS与国内权威的电子认证机构——中国金融认证中心(CFCA)建立合作,基于CFCA提供的国产CA根证书体系,完成了 TencentOS Server V4的国产化安全启动适配流程。

TencentOS团队与CFCA的安全启动签名平台达成合作,经过严格的代码审计和签名申请流程,TencentOS Server V4的shim组件获得了CFCA的签名,且已更新到最新的shim软件包中。

中国金融认证中心(CFCA)是经中国人民银行和国家信息安全管理机构批准成立的国家级权威安全认证机构,是国内极具公信力的电子认证服务和信息安全产品提供商。其依托于高安全性的密码技术、严谨的代码审核机制以及可靠的代码签名服务,积极推动标准化进程,打造了国产安全启动签名体系的基础设施。此外,CFCA已与部分国产服务器厂商达成合作,将CFCA的安全启动公钥内置于服务器固件中来支持 Linux 操作系统的安全启动功能。

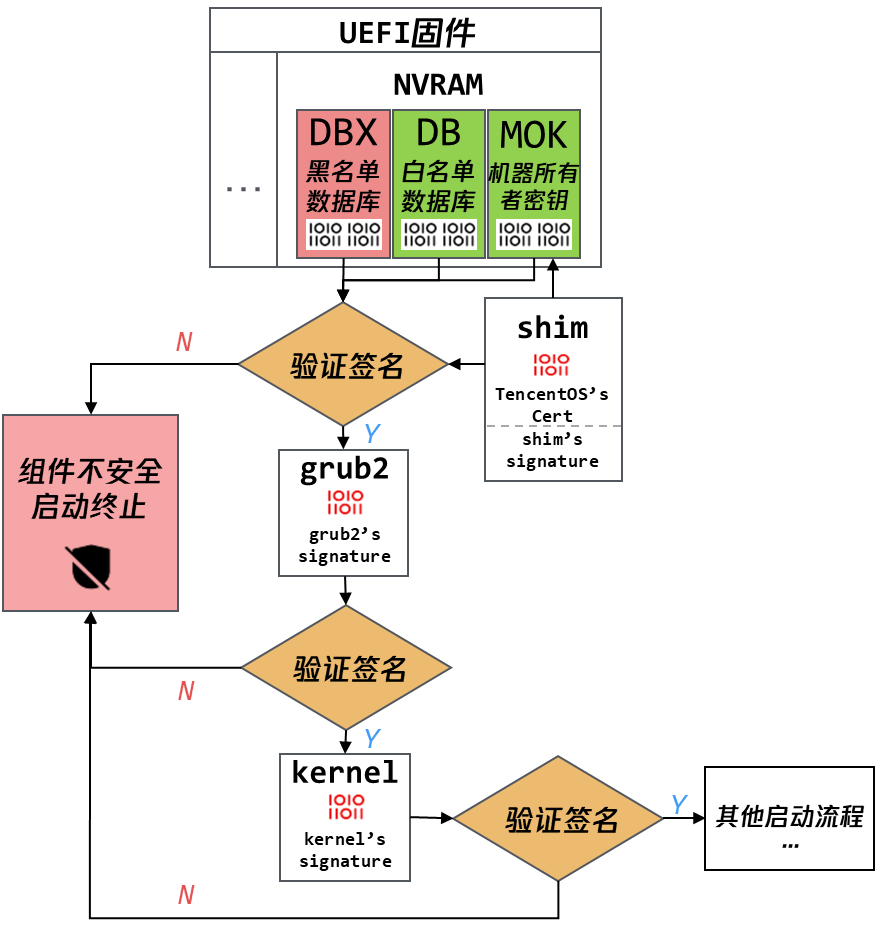

据了解,安全启动(Secure Boot)是基于UEFI标准的核心安全技术,其目的在于阻止操作系统加载前被恶意软件侵入。它构建一条信任链,要求从固件到操作系统的每一级启动组件都必须经过可信数字签名验证。验证通过的组件才能执行,未授权或被篡改的代码将被拦截,从而从源头防御bootkit等底层威胁。默认配置下,UEFI固件仅信任DB(签名数据库)的中微软、OEM厂商等的公钥。这导致用户自编译的内核、引导程序等(如grub2)在开启安全启动状态下将无法被直接加载。

为解决该问题,Linux 社区引入了 MOK(Machine Owner Key,机器所有者密钥)机制,用于扩展和补充UEFI安全启动的信任链,并且开发了 shim 这个特殊的引导程序。shim 可以内嵌用户或操作系统厂商的公钥,并将其加载到 MOK 中。用户或操作系统厂商可以用对应的私钥来签名后续的引导程序、内核等。

MOK 的信任扩展机制允许用户或操作系统厂商安全地运行自签名的内核和引导程序,除了shim之外,不要求其他组件都有主板厂商预装密钥的签名。Linux 的安全启动也因此变得更加灵活,兼顾安全性和可定制性。

获得微软签名,实现对通用服务器的广泛支持

为了在广泛的通用服务器硬件上实现安全启动,Linux操作系统厂商的shim组件需要获得UEFI固件中预置密钥的信任。鉴于当前绝大多数商用服务器固件默认预置的是微软公钥,除了直接与主板厂商合作使其预置自身公钥,让自身shim组件获得微软签名是便捷实现安全启动的关键途径。

基于此,TencentOS 团队严格遵循业界标准流程:首先通过shim-review向 shim社区提交审核请求,同时提供必要的源代码文件和说明等,通过了安全审查并得到向微软提交签名申请的许可;随后将 shim 组件提交至微软UEFI Signing Service,提供说明文档和公司证明后,通过了审查并拿到了微软签发的内置TencentOS公钥的shim文件。

此外,TencentOS团队对于安全启动的密钥实施了严格的保护,且仅对正式发布的 grub2组件和内核进行签名,既能满足shim验签的要求,也会最大限度地保证密钥的安全。这样,通过UEFI验证shim、shim验证grub2和内核,安全启动的信任链就能够正常地传递。

得益于上述工作,TencentOS Server V4实现了“开箱即用”的安全启动支持,无需额外配置即可直接运行在开启UEFI安全启动的主流服务器和虚拟化平台上,大幅提升部署效率与安全防护水平。

从携手CFCA,到获得微软签名,实现对通用服务器的广泛支持,建设国产化安全启动生态,TencentOS Server V4始终将用户的数据安全放在首位。其提供的双轨并行、开箱即用的安全启动方案,为用户提供了灵活、可靠的选择,也彰显了TencentOS在操作系统安全领域的技术实力和前瞻布局。